تعريف الأمن السيبراني Cyber security

ماهو الأمن السبراني :

الأمن السيبراني نستطيع ان نعرّفه من اسمه بشكل مبسّط بأنه أمن يعني ( حماية ) الأنظمة والشبكات والبرامج من اي مشكلة او هجمات إلكترونيه وما شابه.

الأمن السيبراني : هو ممارسة حماية الأنظمة و الاجهزة والبرامج والبيانات من التهديدات السيبرانية، ويتم استخدام هذه الممارسات من قبل الأفراد والمؤسسات للحماية من الوصول الغير المصرح به إلى مراكز البيانات وانظمة الشبكات، تبين الصورة مكونات الامن السيبراني

كلمة (سايبر) لاتينية الأصل تعني الفضاء المعلوماتي من أجهزة وحوسبة ومعدات. لكن يتم سياقة المعنى حسب الكلمة او الجملة التي توضع فيها مثل :

- Cyberattack

- Cyber warfare

- CyberSecurity

- CyberRange

مالغاية من وجود الأمن السيبراني ؟

نذكركم بالمثلث الذي اختصر لنا الغاية وهي ( التوافر - السرية - السلامة )بمعنى اذا حصل تهديد ل اي من هذه الثلاث ، يجب ان نتعامل معه ونقوم بحله ، أو نضع آليات لتفاديه او لتقليل ضرره وآثارة، والمثلث يوضح الهدف من أمن المعلومات وليس فقط الأمن السيبراني.

- السرية: تعني أن المعلومة يجب أن لا يطلع عليها الا المخولين بذلك.

- السلامه: عدم تغيير المعلومة الا من المخولين

- التوافر: المعلومة تكون متوفرة مع إمكانية الوصول إليها عند الحاجه.

فوائد الأمن السيبراني للشركات :

- حماية بيئة العمل.

- حماية المعلومات الشخصية / المهمة.

- ان يعمل الموظفون بأمان.

- حماية الموقع الالكتروني من التوقف.

- حجب برامج التجسس.

- المهم والأهم هو كسب ثقة العملاء بسبب حماية بيئه العمل من التهديدات الأمنية.

أنواع الأمن السيبراني :

تكنولوجيا المعلومات (Information Technology Security) وتنطبق على مجموعة متنوعة من السياقات، من الأعمال إلى الحوسبة المتنقلة.

- أمن الشبكة : (Network Security) وهو تأمين شبكة الكمبيوتر من المتسللين سواء كانوا مهاجمين مستهدفين أو برامج ضارة.

- أمن المعلومات (Information security): لحماية سلامة وخصوصية البيانات، سواء في التخزين أو في النقل.

- أمن التطبيقات : (Application Security) لإبقاء البرامج والأجهزة خالية من التهديدات.

- الأمن التشغيلي (Operational Security) : حيث يشمل العمليات والقرارات وكذالك التعامل مع أصول البيانات وحمايتها كما والأذونات التي يمتلكها المستخدمون عند الوصول إلى الشبكة والإجراءات التي تحدد كيفية ومكان تخزين، او مشاركة البيانات.

- التعافي من الكوارث واستمرارية الأعمال (Disaster recovery and business continuity) : ويشمل كيفية استجابة المنظمة لحادث الأمن السيبراني أو أي حدث آخر يتسبب في فقدان العمليات أو البيانات.

- تعليم المستخدم النهائي (End-user Education) الذي يركّز على أكثر عوامل الأمن السيبراني التي لا يمكن التنبؤ بها ألا وهي الأشخاص. إذ يمكن لأي شخص إدخال فيروس إلى نظام آمن عن طريق الفشل في اتباع ممارسات الأمان الجيدة.

في موضوعنا هذا سوف يتم عرض أهم المصطلحات الأمنية في مجال أمن المعلومات و الآمن السيبراني مع شرح مبسط لكل مصطلح.

شرح مبسط مصطلحات الآمن السيبراني :

1- أمن المعلومات :

يشار إليه إختصارً بInfosec وهي التدابير والإجراءات الوقائية التي تتخذها المؤسسة أو الفرد لحماية بياناتها ومعلوماتها ضد السرقة او التلف أو الوصول الغير مصرح به وتتضمن عدة مجالات منها الأمن السيبراني والأمن الفيزيائي والتدقيق الداخلي و.....

2- الأمن السيبراني :

هي الإجراءات والتدابير الإحترازية التي تهدف إلى حماية الأنظمة والبنية التحتية ضد الهجمات السيبرانية المختلفة. كما تمتد هذه الإجراءات لتشمل تحليل ورصد مجموعات الإختراق، تحليل البرمجيات الخبيثة، الإستجابة للحوادث، اختبار الإختراق، ....

الصورة خير من ألف كلمة

3- Cyber attack :

هجمات مشبوهة تهدف في المقام الأول إلى تدمير، سرقة، اعتراض أو الحصول على معلومات بدون تخويل عبر الأنظمة والأجهزة المختلفة.

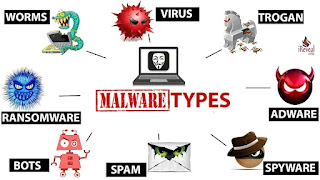

وتختلف أنواع الهجمات وخطورتها. الصورة المرفقة توضح أهم الهجمات السيبرانية.

4- مكافح الفيروسات Anti virus :

هي برامج مضادة للفايروسات تستخدم للكشف عن الملفات المشبوهة ذات بصمة معروفة (signature) أو تصرف معروف (behaviour).

هناك نوع من هذه البرامج يثبت على الجهاز نفسه (host-based) وهناك نوع يكون على مستوى الشبكة (Network-based).

5- Botnet :

مجموعة/شبكة من الأجهزة المصابة أو التي تم اختراقها مسبقاً، تتصل فيما بينها عبر الإنترنت، وتستخدم لشن الهجمات السيبرانية أو دعمها، دون معرفة أصحابها بحقيقة اصابتها

من خلال هذه الشبكة، يمكن للمهاجم أن يستهدف الضحية بعدد من الهجمات المختلفة، مع صعوبة في تحديد مصدر الهجوم

6- الهندسة الاجتماعية Social Engineering :

إحدى الطرق الشائعة في أمن المعلومات والتي تهدف إلى إستدراج الضحية بهدف الحصول على معلومات منه (سريه أو علنية). قد يتم استخدام هذه المعلومات لاحقاً لشن الهجوم أو إلحاق الضرر بالضحية

أنواع المعلومات تتضمن كلمات المرور، معلومات مصرفية، شخصية....

7- هجمات الدوز DoS / DDoS

هجمات حجب الخدمة وتهدف لتعطيل خدمة معينة عن طريق ارسال طلبات requests أكبر بكثير من طاقة الاستيعاب للخدمة وبالتالي التأثير على توافرها availability.

الفرق بين النوعين هو عدد الأجهزة المستخدمة (تتذكرون Botnet) وقوة الهجمة، لكن التأثير واحد لو توافرت الشروط.

8- التشفير Encryption :

التشفير هو عملية حسابية تهدف إلى حماية المعلومة وذلك بجعلها غير مقروءة لمن لا يمتلك المفتاح المناسب.هناك نوعين من التشفير

تشفير أحادي المفتاح(Symmetric) او ثنائي (Asymmetric Key).يراعى عند إختيار التشفير قوة الأداء والسرعة،عدد المفاتيح وتوزيعها،البروتوكول المستخدم

9- إنترنت الأشياء Internet of Things (IoT) :

هي إمكانية ربط الأشياء والأدوات المستخدمه بشكل يومي عن طريق الإنترنت، بخلاف اجهزة الحاسوب والشبكة.

هنا نتحدث عن أشياء مثل المكيف، الغسالة، التلفزيون، الستائر، السرير، المرحاض، كراج السيارة، الاضاءة .....

11- الجدار الناري Firewall :

جدار النار هو حائط لتصفية الطلبات والبيانات المتدفقة من وإلى الشبكة عبر تنفيذ حزمة من التعليمات المبرمجه. من خلاله، يمكن منع نوع معين من الاتصالات (حسب IP او port) أو السماح لأنواع أخرى حسب الحاجه.

هناك نوعان من الجدار: إما برمجي (Software) أو فيزيائي (Hardware).

11- Patching :

عملية ترقيع أو إصلاح للثغرات الموجودة في الأنظمة عن طريق التحديث للنسخة الأحدث. مثال على ذلك ما يعرف بإسم Patch Tuesday من مايكروسوف حيث تقوم الشركة بعمل تحديث لأنظمتها OS وبرامجها في ثاني يوم ثلاثاء من كل شهر.

هذه العمليةمهمة جدا لسد الثغرات وخط دفاع رئيسي للأنظمة

12- Vulnerability :

هي ثغرة توجد في الأنظمة أو المعدات للشبكة، يمكن استغلالها عن طريق المهاجم للوصول الى الشبكة وسرقة البيانات أو تدميرها.

كل ثغرة تُعطى رقم مميز CVE، حيث يمكن تتبعها من خلاله. أشهر ثغرات هذا العام :

- CVE-2020-0688

- CVE-2019-19781

- CVE-2020-11510

- CVE-2019-0604

13- Phishing attacks :

هجمات عشوائية يتم من خلالها ارسال رسائل وبريد بشكل كبير وعشوائي تهدف لإغواء المستقبل وإغرائه بالضغط على رابط مشبوه أو تنزيل ملف ملغم.

وهناك نوع آخر يسمى Spear-Phishing يكون موجه لشخص او مجموعه محددة مسبقاً، وقد تمت دراستهم عن طريق الهندسة الإجتماعية.

14- Malware :

هي برمجيات خبيثة تم تصميمها لسرقة البيانات أو التجسس عليها بهدف إلحاق الضرر بالضحية. هناك أنواع كثيرة منها مثل virus, Trojan, spyware, Ransomware, Rootkit, وغيرها.

هذه البرمجيات مصممة للتأثير على الأجهزة أو الشبكة مع قابلية الإنتشار للبعض دون الحاجه لتدخل المستخدم

15- Authentication :

عملية المصادقة للتأكد من أن القائم بعملية تسجيل الدخول هو صاحب الحساب فعلا. تتم عملية المصادقة عادةً بأحد الطرق الثلاثة:

- معلومة معروفة: مثل كلمة المرور او رمز مرور.

- معلومة بحوزتك: كلمة مرور لمرة واحدة او توكن.

- معلومة تخصك: مثل بصمة العين أو اليد.

16- Two-Factor Authentication :

عملية المصادقة الثنائية، تهدف لوضع طبقة حماية إضافية للحساب بحيث يُمكن تسجيل الدخول إليه عبر طريقتين (تعريف 15).

هذه الحماية مهمة بحيث لو تم تسريب كلمة المرور او معرفتها، يحتاج المهاجم لرمز المصادقة الثاني للتمكن من الدخول للحساب.

17- مدير كلمات المرور والسر Password Manager :

هي محفظة إلكترونية يمكنك من خلالها حفظ بيانات الدخول لمئات المواقع وتأمينها مع إمكانية الوصول السريع إليها.

من مميزات المحفظة الأخرى: توليد كلمات المرور العشوائية، تقييم مستوى الأمان لديك، البحث عن ايميلك ضمن التسريبات

تابع قناتنا على التيليجرام وصفحتنا على الفيسبوك ليصلك كل جديد حول التقنية والحماية :

تعليقات

إرسال تعليق